トップページ

詳細ガイド

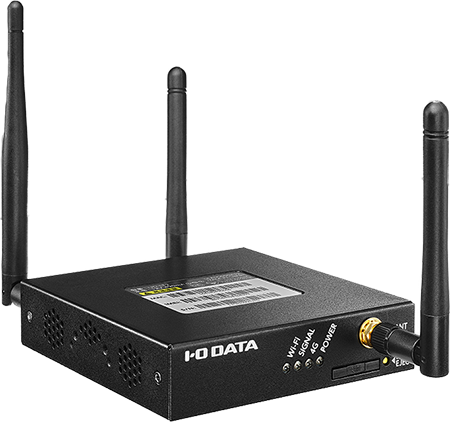

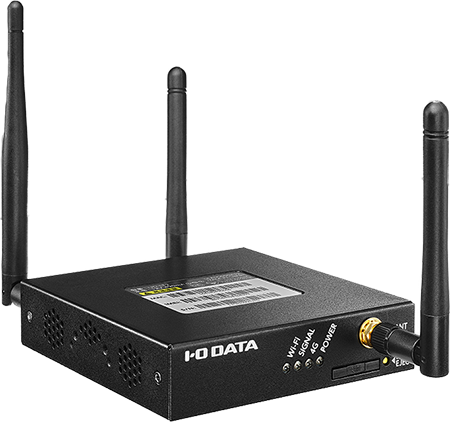

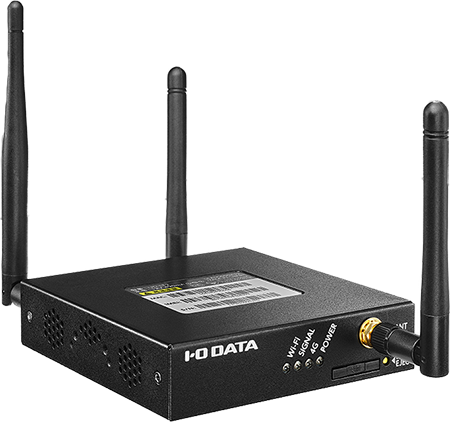

UD-LT2

マルチキャリア M2M ルーター

右上の[マニュアル内検索]もご利用ください

このガイド内の用語を指定して検索することができます。

マルチキャリア M2M ルーター

このガイド内の用語を指定して検索することができます。

動作環境・仕様については、弊社Webページをご確認ください。

弊社Webページ

https://www.iodata.jp/product/lan/appliance/ud-lt2/spec.htm#spectop

| Wi-Fi | 点灯 | Wi-Fi機能が有効 |

|---|---|---|

| 点滅 | Wi-Fiクライアントと通信中 | |

| 消灯 | Wi-Fi機能が無効 | |

| SIGNAL | 点灯 | 4Gの電波強度が「強」 |

| 速い点滅 | 4Gの電波強度が「中」 | |

| 遅い点滅 | 4Gの電波強度が「弱」 | |

| 消灯 | 4Gの信号なし | |

| 4G | 点灯 | 4G接続状態 |

| 点滅 | 4G接続処理中 | |

| 消灯 | 4G未接続 | |

| POWER | 点灯 | 電源オン状態 |

| 点滅 | FW更新中/初期値にリセット中 | |

| 消灯 | 電源オフ状態 |

前面に添付のLTEアンテナを取り付ける

背面に添付のLTEアンテナとWi-Fiアンテナを取り付ける

| SIMカード | 4G(LTE)接続をする場合に必要です。 動作確認済みのSIMについては、商品ページをご確認ください。 |

|---|---|

| SIMの情報がわかる資料 | 4G(LTE)接続をする場合に必要です。 APNやユーザー名、パスワードなどSIMの情報がわかる資料をご用意ください。 |

| ピン | 4G(LTE)接続をする場合に必要です。 ピンなどの細長いものです。SIM EJECTボタンを押し、SIMトレイを引き出すのに使います。 |

前面のSIM EJECTボタンをピンなどの細長いもので押し、SIMトレイを引き出す

SIMトレイに用意したSIMカードをセットする

SIMトレイを取り付ける

添付の取付金具を使って、本製品を壁などに固定します。

| プラスドライバー | 本製品を壁掛けする場合に必要です。取付金具のネジ留めに使います。 |

|---|---|

| 壁掛け用ネジ | 本製品を壁掛けする場合に必要です。 固定する壁等の材質や状況、取付金具のネジ穴径をご確認の上、適したものをご用意ください。 (ページ下にネジ穴径などを記載した図があります) |

添付の取付用ネジを使い、本製品の左右両方に取付金具を取り付ける

別途用意したネジで、取付金具を壁などにネジ留めする(図の単位はmm)

添付のACアダプターを使い、電源コンセントとつなぎます。

添付のACアダプターで本製品と電源コンセントをつなぐ

POWERランプが点灯する

設定画面の開き方を説明します。

| 設定用パソコン | 本製品に直接つなぐのに便利なものをおすすめします。 |

|---|---|

| LANケーブル | 設定用パソコンと本製品をつなぎます。 |

※ 初期設定では外部ネットワークから本製品へのアクセスは無効に設定しています。

あらかじめ本製品の設置場所で設定が必要ですので、ご注意ください。

本製品のLANポートと設定用パソコンをLANケーブルでつなぐ

本製品と設定用パソコンを本製品のWi-Fiでつなぐこともできます。

※ 初回設定時はLANケーブルでつないでください。Wi-Fi接続にはWi-Fiの設定が必要です。

設定用パソコンを動的IPアドレス(IPアドレスを自動に取得する、など)に設定する

※ UD-LT2 シリーズは、ご購入時DHCPサーバー機能が有効です。

※ ご購入時のUD-LT2 シリーズの設定

IPアドレス:192.168.8.1

サブネットマスク:255.255.255.0

管理者のユーザー名:admin

管理者のパスワード:admin

Webブラウザーで「http://192.168.8.1/」を開く

管理者のユーザー名とパスワードを入力する

ユーザー名とパスワードの両方に「admin」と入力してください。

またその後に初期設定画面を表示します。初期設定については、初期設定をするをご覧ください。

設定画面が開く

実際の設定の例については設定例をご覧ください。

▶ 設定画面例

各設定項目の詳細については、設定画面一覧をご覧ください。

▶ 設定画面一覧

設定画面を開く >

外部ネットワークから設定画面を開く外部ネットワークから設定画面を開くには、L2TP over IPsec の設定をしてVPN経由でアクセスしてください。

WANポートや4G(LTE)経由のアクセスを有効にすることは、セキュリティの観点から安全ではありません。

L2TP over IPsec経由でアクセスすることをおすすめいたします。

閉域網をお使いなどでセキュリティを確保できる場合は、こちらにグローバルIPアドレスで設定画面を開く方法をご案内しています。

また本製品にアクセスするため、設定画面の[VPN設定]→[L2TPサーバー設定]で設定したローカルアドレスの値を使います。記録しておいてください。

設定画面を開く端末をVPNに接続する

Webブラウザーで本製品のIPアドレスを開く

※ 設定画面の[VPN設定]→[L2TPサーバー設定]で設定したローカルアドレスの値を使います。

管理者のユーザー名とパスワードを入力する

設定画面が開く

これで、外部ネットワークから設定画面を開けました。

WANポート経由、4G(LTE)経由で設定画面を開く方法を説明します。

WANポートや4G(LTE)経由のアクセスを有効にすることは、セキュリティの観点から安全ではありません。

定期的にパスワードを変更し、なるべくセキュリティを確保できるように努めてください。

設定画面を開く >外部ネットワークから設定画面を開く >外部ネットワークからWAN/4G経由で設定画面を開く >

1. 事前準備:リモートアクセス設定リモートアクセス設定を設定します。

また設定画面を開くためのIPアドレスを確認します。

[セキュリティ設定]→[リモートアクセス設定]を開く

「リモートアクセス」内の、リモートアクセスを許可する接続方法の[編集]をクリックする

「HTTP」または「HTTPS」を[Open]に設定する

[保存]をクリックする

設定画面にアクセスするためのIPアドレスを確認する

● 4G回線の場合

[ステータス]→[4Gステータス]を開き、「IPアドレス」をメモしておきます。

● WAN回線の場合

[ステータス]→[WANステータス]を開き、「IPアドレス」をメモしておきます。

これで、事前準備は完了です。

次は、外部ネットワークから設定画面を開きます。

設定画面を開く >外部ネットワークから設定画面を開く >外部ネットワークからWAN/4G経由で設定画面を開く >

2. 外部ネットワークから設定画面を開くWANポート経由、4G(LTE)経由で設定画面を開きます。

設定画面を開く端末をインターネットに接続する

Webブラウザーで本製品のIPアドレスを開く

※ 1. 事前準備:リモートアクセス設定で確認したIPアドレスです。

管理者のユーザー名とパスワードを入力する

設定画面が開く

これで、外部ネットワークから設定画面を開けました。

設定画面を初めて開いたときは、「初期設定」画面を表示します。

ここでは初期設定画面の操作をした後、さらに初期に必要な設定を案内します。

初期設定画面は、本製品の設定画面を初めて開いたときに表示するものです。

設定画面の開き方については、設定画面を開くをご覧ください。

管理者のユーザー名とパスワードを設定し、[設定]をクリックする

リモートメンテナンス等に関する内容を読み、[利用する]または[利用しない]をクリックする

管理者のユーザー名とパスワードを入力する

※ 先ほど設定したユーザー名、パスワードを入力する

設定画面が開く

以上で、初期設定は完了です。

色々なパターンでの設定例をご案内しています。

▶ その他の設定例

本製品を安定的に運用していただくため、下記の設定をおすすめしています。

SIMカードの4G回線を使えるように設定します。

本製品にSIMカードをセットし、添付のLTEアンテナを取り付ける

[ネットワーク設定]→[4G]を開く

[追加]ボタンをクリックする

⇒ APN設定の画面が開きます。

「設定名」を任意の名前で入力する

「プリセット」でご利用のSIMカードのサービス名を選ぶ

SIMカード契約時の書類に記載されている「ユーザー名」「パスワード」「APN」を入力してください。

[保存]をクリックし、1分ほど待つ

[ステータス]→[4Gステータス]を開く

「4Gステータス」が「接続」となっていることを確認する

これで、4G回線の設定は完了です。

WANポートにつないだONUやモデムの回線を使えるように設定します。

[ネットワーク設定]→[WAN/LAN]を開く

「動作モード」を[WAN]に設定する

「接続タイプ」を選び、その他の項目を設定する

※[固定設定]を選んだ場合は、サブネットマスクと合わせて記入してください。

例:192.168.10.1/24

設定画面の詳細をご覧ください。

▶ WAN/LAN

[保存]をクリックする

[ステータス]→[WANステータス]を開く

接続の状態を確認する

● 固定設定

IPアドレスが設定したとおりになっていれば、正しく設定できています。

● 自動取得

IPアドレスが表示されていれば、正しく設定できています。

● PPPoE

「ステータス」が「connected」となっていて、ローカルIPアドレスとリモートIPアドレスが表示されていれば、正しく設定できています。

これで、WAN回線の設定は完了です。

メイン回線は既定値では4G回線になっています。

メイン回線をWAN回線にするには、[ネットワーク設定]→[メイン回線]を開き、「デフォルトルーター」を[WAN]に設定します。

▶ メイン回線

リンクバックアップを設定することにより、メイン回線に障害があった場合、自動的にバックアップ回線へ切り替えることができます。

ここでは、メイン回線を4G(LTE)回線、バックアップ回線をWAN回線として設定する例をご案内します。

回線についての設定例 >障害時に回線が切り換わるようにする(リンクバックアップ) >

①メイン回線を4G回線に設定する各回線を使えるように設定する

[ネットワーク設定]→[メイン回線]を開く

①「デフォルトルーター」を[4G]に設定する

②「DNS設定」を[自動設定]に設定する

[保存]をクリックする

これで、メイン回線の設定は完了です。

次はPing制御を設定します。

回線についての設定例 >障害時に回線が切り換わるようにする(リンクバックアップ) >

③リンクバックアップを設定する[ネットワーク設定]→[リンクバックアップ]を開く

[追加]をクリックする

メイン回線の変更トリガーを設定する

ルール名:0(メイン回線なので0を入力)

リンクランウェイ:main(メイン回線から切り換えるための設定)

インターフェイス名:4G

検出IPまたはドメイン:任意のIPアドレスまたはドメイン名を入力(入力したところへリンクテストを実施)

検出間隔:120(120秒間隔でリンクテストを開始)

最大回数:30(成功するまで連続でリンクテストを試行する回数。すべてに失敗で回線を切り換え)

[保存]をクリックする

[追加]をクリックする

バックアップ回線の変更トリガーを設定する

ルール名:1(バックアップ回線なのでメインの0より後)

リンクランウェイ:backup(バックアップ回線から切り換えるための設定)

インターフェイス名:WAN

検出IPまたはドメイン:任意のIPアドレスまたはドメイン名を入力(入力したところへリンクテストを実施)

検出間隔:120(120秒間隔でリンクテストを実施)

最大回数:30(成功するまで連続でリンクテストを試行する回数。すべてに失敗で回線を切り換え)

[保存]をクリックする

[転送設定]→[NAT]を開く

[追加]をクリックする

※「MASQ」に今回メイン回線に設定した4G回線にあたる「modem」は存在しますが、WAN回線が存在しないためにそれを追加する手順です。

①「NAT設定」で[MASQ]を選ぶ

②「インターフェイス」で[WAN]を選ぶ

※ WAN回線の接続タイプが「PPPoE」の場合は、[WAN]の代わりに[vpdnpppoe]を選んでください。

[保存]をクリックする

「MASQ」の一覧にWAN回線に相当する「eth0」が増えていることを確認する

※ WAN回線の接続タイプが「PPPoE」の場合は、「eth0」の代わりに「vpdnpppoe」が増えます。

これで、リンクバックアップの設定は完了です。

障害があったときはバックアップ回線に切り換わります。

本製品は通信に障害があった際に通信復旧を試みることができます。

指定したIPアドレスやドメインにPINGを実行しても通信が確認できない場合、4G(LTE)回線を再接続したり、本体を再起動したりできます。

回線についての設定例 >障害時に通信復旧を試みるようにする(リンクリカバリー) >

①Ping制御をOpenに設定するPing制御をOpenに設定しないと、リンクリカバリーが正しく働きません。

[セキュリティ設定]→[リモートアクセス設定]を開く

[編集]をクリックする

「ping」を[Open]に設定する

[保存]をクリックする

これで、Ping制御の設定は完了です。

リンクリカバリーについて設定します。

回線についての設定例 >障害時に通信復旧を試みるようにする(リンクリカバリー) >

②リンクリカバリーを設定する[アプリケーション設定]→[リンクリカバリー]を開く

[追加]をクリックする

リカバリーの条件を設定する

ルール名:1(任意の名称に設定)

検出方式:icmp

宛先アドレス:192.168.1.10

バックアップアドレス:192.168.1.11(「宛先アドレス」へのリンクテストに失敗後、「バックアップアドレス」へもリンクテストします。両方に失敗した場合にリンクテストが失敗したと判断します。)

検出間隔:600(600秒間隔でリンクテストを実施)

最大回数:10(リンクテストに10回連続失敗でタイムアウトアクションを実行)

送信元インターフェイス:4G(4G回線でリンクテストする)

タイムアウトアクション:4G再起動

[保存]をクリックする

[追加]をクリックする

もう1つの条件を設定する

ルール名:2(任意の名称に設定)

検出方式:icmp

宛先アドレス:www.google.com

バックアップアドレス:8.8.8.8(「宛先アドレス」へのリンクテストに失敗後、「バックアップアドレス」へもリンクテストします。両方に失敗した場合にリンクテストが失敗したと判断します。)

検出間隔:3600(3600秒間隔でリンクテストを実施)

最大回数:10(成功するまで連続でリンクテストを試行する回数。すべてに失敗でタイムアウトアクションを実行)

送信元インターフェイス:4G(4G回線でリンクテストする)

タイムアウトアクション:再起動

[保存]をクリックする

これで、リンクリカバリーの設定は完了です。

通信障害があったときは4G回線を再接続したり、本製品を再起動して通信の回復を試みます。

■ LAN同士でアクセスする場合

| 閉域網でのみ運用される場合 | ※ IPIP接続をおすすめします。 |

|---|---|

| インターネット経由のVPNを構築したい場合 | |

| サーバーに接続したい場合 |

■ 社外からアクセスする場合

本製品を2台使い、L2TP接続します。

1台目を「サーバー側」、2台目を「クライアント側」と呼称します。

「サーバー側」のIPアドレスを設定し、その後L2TPサーバーについて設定します。

[ネットワーク設定]→[DHCP設定]を開く

※ 本製品を2台使うので、「サーバー側」のIPアドレスを変更します。

アドレス範囲を[LAN]に変更する

[保存]をクリックする

[ネットワーク設定]→[LAN]を開く

「IP1」を設定する(ここでは 192.168.100.1/24 に変更)

※ 224.0.0.0 ~ 255.255.255.255 の範囲には設定しないでください。

[保存]をクリックする

[VPN設定]→[L2TPサーバー設定]を開く

「L2TPサーバー」を[有効]にする

L2TPサーバーについて設定する

ローカルアドレス:192.168.1.1

開始IPアドレス:192.168.1.2

終了IPアドレス:192.168.1.12

ユーザー名:任意に設定

パスワード:任意に設定

※ L2TPサーバーとクライアントの最大接続数は32台です。

開始IPアドレス~終了IPアドレスが32個を超えると接続できない機器が現れます。ご注意ください。

[保存]をクリックする

クライアント設定用にL2TPサーバーのIPアドレスを確認する

● 4G回線の場合

[ステータス]→[4Gステータス]を開き、「IPアドレス」をメモしておきます。

● WAN回線の場合

[ステータス]→[WANステータス]を開き、「IPアドレス」をメモしておきます。

「サーバー側」の設定をいったん止め、次に「クライアント側」を設定します。

後でもう一度「サーバー側」の設定があります。

「クライアント側」でL2TPサーバーへの接続について設定します。

[VPN設定]→[VPDN設定]を開く

[追加]をクリックする

「サーバー側」の設定値を入力する

インターフェイス名:任意に設定

プロトコル:l2tp

サービスアドレス:L2TPサーバーのIPアドレス(メモしたもの)

ユーザー名:「サーバー側」で設定したユーザー名

パスワード:「サーバー側」で設定したパスワード

[保存]をクリックする

[転送設定]→[NAT]を開く

①「NAT設定」で[MASQ]を選ぶ

②「インターフェイス」で[vpdnXXX]を選ぶ

※ XXX は手順4で設定したインターフェイス名です。

[保存]をクリックする

[転送設定]→[ルーティング設定]を開く

[追加]をクリックする

項目を設定する

ルートタイプ:ルーティング

ネットワークアドレス:192.168.100.0/24 (サーバーのLAN側ネットワークアドレス)

ゲートウェイタイプ:interface

ゲートウェイ:vpdnXXX

※ XXX は手順4で設定したインターフェイス名です。

[保存]をクリックする

これで、「クライアント側」の設定は完了です。

最後に再度「サーバー側」を設定します。

L2TP over IPsecの設定例を紹介します。

本製品をサーバーとして設定し、VPN接続した端末(クライアント)から本製品につないだカメラを操作します。

| 機器 | IPアドレス | 備考 |

|---|---|---|

| 本製品(サーバー) | • 192.168.8.1 • 192.168.1.1(L2TP) | • 回線は4G回線で設定 • グローバルIPアドレスが割り振られる契約 • L2TP over IPsec の設定をする |

| ネットワークカメラ | 192.168.8.2~192.168.8.254(DHCP) | • 本製品の「LAN」に接続 |

| Windows 10 パソコン (クライアント) | 192.168.1.2~192.168.1.32(L2TP) | • インターネット接続環境が必要 • VPN の設定をする |

VPNについての設定例 >L2TP over IPsecで接続する >

① 本製品(サーバー)を設定する(L2TP over IPsec)本製品にネットワークカメラをつなぎ、L2TP over IPsec の設定をします。

• 本製品に4G回線を設定

※ グローバルIPアドレスが割り振られる契約であること

• 本製品のLANは既定値のまま

▶ LAN

• 本製品のDHCP設定は既定値のまま

▶ DHCP設定

• ネットワークカメラを準備

• 本製品のLANポートにネットワークカメラをつなぐ

•[VPN設定]→[L2TPサーバー設定]を設定する

ローカルアドレス:192.168.1.1

開始IPアドレス:192.168.1.2

終了IPアドレス:192.168.1.32

ユーザー名:test(任意に設定)

パスワード:test(任意に設定)

•[VPN設定]→[IPSec設定]を設定する

【Phase1】

選択:Phase1

ポリシー名:p1(任意に設定)

ネゴシエーション:main

暗号化モード:3des

ハッシュアルゴリズム:md5

検証モード:psk

事前共有キー:123456789

ローカルアイデンティティ:空欄

対応アイデンティティ:空欄

IKE生存期間:3600

DHグループ:DH_group2_1024bit

DPD検出:無効

検出間隔:30

再試行回数:4

【Phase2】

選択:Phase2

ポリシー名:p2(任意に設定)

送信プロトコル:esp

暗号化モード:3des

ハッシュアルゴリズム:md5

PFS機能:open

DHグループ:DH_group2_1024bit

キー生存期間:3600

ローカルプロトコルポート:空欄

リモート端末プロトコルポート:空欄

送信モード:transport

【IPSec】

選択:IPSec

インターフェイス名:IPSec

Phase1とマッチ:p1

Phase2とマッチ:p2

サービスアドレス:0.0.0.0/0

暗号化インターフェイス:4G(使用するインターフェイスを選択)

本製品のLANポートにネットワークカメラをつなぐ

[VPN設定]→[L2TPサーバー設定]を開く

「L2TPサーバー」を[有効]にする

L2TPサーバーについて設定する

ローカルアドレス:192.168.1.1

開始IPアドレス:192.168.1.2

終了IPアドレス:192.168.1.32

ユーザー名:test(任意に設定)

パスワード:test(任意に設定)

※ L2TPサーバーとクライアントの最大接続数は32台です。

開始IPアドレス~終了IPアドレスが32個を超えると接続できない機器が現れます。ご注意ください。

※ ローカルアドレス/開始IPアドレス/終了IPアドレスは、DHCP設定で指定しているIPアドレスとは異なるセグメントに設定してください。

設定例では、DHCP設定の192.168.8.0に対して、ローカルアドレス等の設定は192.168.1.0を割り当てています。

[保存]をクリックする

[VPN設定]→[IPSec設定]を開く

[追加]をクリックする

Phase1について設定する

選択:Phase1

ポリシー名:p1(任意に設定)

ネゴシエーション:main

暗号化モード:3des

ハッシュアルゴリズム:md5

検証モード:psk

事前共有キー:123456789

ローカルアイデンティティ:空欄

対応アイデンティティ:空欄

IKE生存期間:3600

DHグループ:DH_group2_1024bit

DPD検出:無効

検出間隔:30

再試行回数:4

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

[追加]をクリックする

Phase2について設定する

選択:Phase2

ポリシー名:p2(任意に設定)

送信プロトコル:esp

暗号化モード:3des

ハッシュアルゴリズム:md5

PFS機能:open

DHグループ:DH_group2_1024bit

キー生存期間:3600

ローカルプロトコルポート:空欄

リモート端末プロトコルポート:空欄

送信モード:transport

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

[追加]をクリックする

IPSecについて設定する

選択:IPSec

インターフェイス名:IPSec

Phase1とマッチ:p1

Phase2とマッチ:p2

サービスアドレス:0.0.0.0/0

暗号化インターフェイス:4G(使用するインターフェイスを選択)

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

クライアント設定用に本製品のグローバルIPアドレスを確認する

[ステータス]→[4Gステータス]を開き、「IPアドレス」をメモしておきます。

[ステータス]→[WANステータス]を開き、「IPアドレス」をメモしておきます。

本製品はNo-IPを利用したDDNSの設定をすることができます。

DDNSの設定をすることで、グローバルIPアドレスを指定する代わりにドメインを指定できるようになります。

これで、L2TP over IPSecのサーバー設定は完了です。

次にWindows 10パソコンをクライアントとしてVPN接続できるように設定します。

VPNについての設定例 >L2TP over IPsecで接続する >

② Windows 10 パソコン(クライアント)を設定する(L2TP over IPsec)Windows 10 パソコンにVPNの設定をします。

• ネットワーク接続可能なWindows 10パソコンを準備

• Windows 10にVPN設定を追加する

VPNプロバイダ:Windows(ビルトイン)

接続名:L2TP_IPsec_test(任意に設定)

サーバー名又はアドレス:メモしたグローバルIPアドレス

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順17で確認)

※ DDNS設定をしている場合はドメインを入力します。

▶ DDNSの設定(No-IP)

VPNの種類: 事前共有キーを使ったL2TP/IPsec

事前共有キー:123456789

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順9で設定)

サインイン情報の種類:ユーザー名とパスワード

ユーザー名:test

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順5で設定)

パスワード:test

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順5で設定)

• VPN設定のプロパティにある[セキュリティ]を変更する

次のプロトコルを許可する:選択する

Microsoft CHAP Version 2(MS-CHAP v2):チェックする

Windows 10パソコンを起動する

設定画面の[VPN]を開く

① 左下のWindowsボタンを右クリックし、[設定]をクリックする

②[ネットワークとインターネット]をクリックする

③[VPN]をクリックする

[VPN接続を追加する]をクリックする

VPNについて設定し、[保存]をクリックする

VPNプロバイダ:Windows(ビルトイン)

接続名:L2TP_IPsec_test(任意に設定)

サーバー名又はアドレス:メモしたグローバルIPアドレス

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順17で確認)

※ DDNS設定をしている場合はドメインを入力します。

▶ DDNSの設定(No-IP)

VPNの種類: 事前共有キーを使ったL2TP/IPsec

事前共有キー:123456789

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順9で設定)

サインイン情報の種類:ユーザー名とパスワード

ユーザー名:test

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順5で設定)

パスワード:test

(① 本製品(サーバー)を設定する(L2TP over IPsec)の手順5で設定)

[アダプターのオプションを変更する]をクリックする

先程追加したVPN接続を右クリックし、[プロパティ]をクリックする

許可するプロトコルを設定する

①[セキュリティ]タブをクリックする

②[次のプロトコルを許可する]を選ぶ

③[Microsoft CHAP Version 2(MS-CHAP v2)]をチェックする

④[OK]をクリックする

これで、Windows 10パソコンをVPN接続できるように設定できました。

次は、Windows 10パソコンから本製品にVPN接続する方法を説明します。

VPNについての設定例 >L2TP over IPsecで接続する >

③ Windows 10 パソコンからカメラを操作する(L2TP over IPsec)Windows 10 パソコンから本製品にVPN接続し、本製品につないだカメラを操作します。

Windows 10パソコンを起動する

設定画面の[VPN]を開く

① 左下のWindowsボタンを右クリックし、[設定]をクリックする

②[ネットワークとインターネット]をクリックする

③[VPN]をクリックする

追加したVPN接続で接続する

① 追加したVPN接続をクリックする

② 表示された[接続]をクリックする

VPN接続の下に「接続済み」とあることを確認する

⇒ VPN接続が確立しました。Windows 10パソコンが本製品と同じネットワークにいるかのように扱えます。

ネットワークカメラを操作する

※ VPN上におけるWebブラウザー以外でのネットワークカメラの操作に関しては、ネットワークカメラのメーカー様にご確認ください。

これで、Windows 10パソコンからネットワークカメラを操作できました。

本製品を2台使い、IPIPトンネリング接続をする設定例を紹介します。

VPNについての設定例 >IPIPトンネリングで接続する >

① 1台目を設定する(IPIP)1台目の本製品を設定します。

[ネットワーク設定]→[DHCP設定]を開く

※ 本製品を2台使うので、1台目のIPアドレスを変更します。

アドレス範囲を[LAN]に変更する

[保存]をクリックする

[ネットワーク設定]→[LAN]を開く

「IP1」を設定する(ここでは 192.168.100.1/24 に変更)

※ 224.0.0.0 ~ 255.255.255.255 の範囲には設定しないでください。

[保存]をクリックする

[VPN設定]→[トンネル設定]を開く

[追加]をクリックする

「トンネルサービス」を[有効]にする

トンネルについて設定する

トンネル名:1(任意に設定)

トンネルモード:IPIP

インターフェイス仮想アドレス:10.1.1.1(1台目の仮想IPアドレス)

ピアインターフェイス仮想アドレス:10.1.1.2(2台目の仮想IPアドレス)

インターフェイスタイプ:static IP

ローカルアドレス:100.100.100.1(1台目のトンネル用IPアドレス)

ピアアドレス:100.100.100.2(2台目のトンネル用IPアドレス)

※ 各項目の詳細は トンネル設定をご覧ください。

● 4G回線の場合

[ステータス]→[4Gステータス]を開き、「IPアドレス」をメモしておきます。

● WAN回線の場合

[ステータス]→[WANステータス]を開き、「IPアドレス」をメモしておきます。

[保存]をクリックする

[転送設定]→[ルーティング設定]を開く

[追加]をクリックする

項目を設定する

ルートタイプ:ルーティング

ネットワークアドレス:192.168.8.0/24 (2台目のLAN側ネットワークアドレス:2台目が規定値の場合)

ゲートウェイタイプ :interface

ゲートウェイ:tunnelXXX

※ XXXは設定したトンネル名

[保存]をクリックする

これで、1台目の設定は完了です。

次に2台目を設定します。

VPNについての設定例 >IPIPトンネリングで接続する >

② 2台目を設定する(IPIP)2台目の本製品を設定します。

[VPN設定]→[トンネル設定]を開く

[追加]をクリックする

「トンネルサービス」を[有効]にする

トンネルについて設定する

トンネル名:2(任意に設定)

トンネルモード:IPIP

インターフェイス仮想アドレス:10.1.1.2(2台目の仮想IPアドレス)

ピアインターフェイス仮想アドレス:10.1.1.1(1台目の仮想IPアドレス)

インターフェイスタイプ:static IP

ローカルアドレス:100.100.100.2(2台目のトンネル用IPアドレス)

ピアアドレス:100.100.100.1(1台目のトンネル用IPアドレス)

※ 各項目の詳細は トンネル設定をご覧ください。

● 4G回線の場合

[ステータス]→[4Gステータス]を開き、「IPアドレス」をメモしておきます。

● WAN回線の場合

[ステータス]→[WANステータス]を開き、「IPアドレス」をメモしておきます。

[保存]をクリックする

[転送設定]→[ルーティング設定]を開く

[追加]をクリックする

項目を設定する

ルートタイプ:ルーティング

ネットワークアドレス:192.168.100.0/24 (1台目のLAN側ネットワークアドレス)

ゲートウェイタイプ :interface

ゲートウェイ:tunnelXXX

※ XXXは設定したトンネル名

[保存]をクリックする

これで、2台目の設定は完了です。

IPIPトンネリング接続を行うようになりました。

本製品を2台使い、IPsec接続します。

VPNについての設定例 >IPsecで接続する(2台構成) >

① 構成を確認する(IPsec:2台構成)2台の本製品をどのように構成するか確認します。

■ 拠点A

LAN 側IP アドレス:192.168.100.1

グローバルIP アドレス:xxx.xxx.xxx.AAA

LAN

側サブネット:192.168.100.0/24

■ 拠点B

LAN 側IP アドレス:192.168.8.1

グローバルIP アドレス:xxx.xxx.xxx.BBB

LAN

側サブネット:192.168.8.0/24

■

設定内容

事前共有キーなどの設定については、2拠点間で同じ設定にします。

設定で異なる部分は、相手先のグローバルIPアドレスと自分側と相手先のLAN側サブネットを入力するところです。

| 拠点 | 拠点A | 拠点B | |

|---|---|---|---|

| Phase1 | ポリシー名 | p1 | |

| ネゴシエーション | main | ||

| 暗号化モード | 3des | ||

| ハッシュアルゴリズム | md5 | ||

| 検証モード | psk | ||

| 事前共有キー | 123456789 | ||

| ローカルアイデンティティ | (空欄) | ||

| 対応アイデンティティ | (空欄) | ||

| IKE生存期間 | 3600 | ||

| DHグループ | DH_group2_1024bit | ||

| DPD検出 | 有効 | ||

| 検出間隔 | 30 | ||

| 再試行回数 | 4 | ||

| Phase2 | ポリシー名 | p2 | |

| 送信プロトコル | esp | ||

| 暗号化モード | 3des | ||

| ハッシュアルゴリズム | md5 | ||

| PFS機能 | open | ||

| DHグループ | DH_group2_1024bit | ||

| キー生存期間 | 3600 | ||

| ローカルプロトコルポート | (空欄) | ||

| リモート端末プロトコルポート | (空欄) | ||

| 送信モード | tunnel | ||

| ローカルサブネット※1 | 192.168.100.0/24 | 192.168.8.0/24 | |

| 通信サブネット※2 | 192.168.8.0/24 | 192.168.100.0/24 | |

| IPsec | インターフェイス名 | IPSec | |

| Phase1とマッチ | p1 | ||

| Phase2とマッチ | p2 | ||

| サービスアドレス※3 | xxx.xxx.xxx.BBB | xxx.xxx.xxx.AAA | |

| 暗号化インターフェイス※4 | 4G | ||

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

VPNについての設定例 >IPsecで接続する(2台構成) >

② 拠点Aの本製品を設定する(IPsec:2台構成)拠点Aの本製品に対して、IPsecに関する設定をします。

[VPN設定]→[IPSec設定]を開く

[追加]をクリックする

Phase1について設定する

選択:Phase1

ポリシー名:p1(任意に設定)

ネゴシエーション:main

暗号化モード:3des

ハッシュアルゴリズム:md5

検証モード:psk

事前共有キー:123456789

ローカルアイデンティティ:空欄

対応アイデンティティ:空欄

IKE生存期間:3600

DHグループ:DH_group2_1024bit

DPD検出:有効

検出間隔:30

再試行回数:4

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

[追加]をクリックする

Phase2について設定する

選択:Phase2

ポリシー名:p2(任意に設定)

送信プロトコル:esp

暗号化モード:3des

ハッシュアルゴリズム:md5

PFS機能:open

DHグループ:DH_group2_1024bit

キー生存期間:3600

ローカルプロトコルポート:空欄

リモート端末プロトコルポート:空欄

送信モード:tunnel

ローカルサブネット:192.168.100.0/24(「サーバー側」のLAN側サブネット)

通信サブネット:192.168.8.0/24(「クライアント側」のLAN側サブネット)

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

[追加]をクリックする

IPSecについて設定する

選択:IPSec

インターフェイス名:IPSec(任意に設定)

Phase1とマッチ:p1

Phase2とマッチ:p2

サービスアドレス:(「クライアント側」のIPアドレスまたはドメインを入力します。)

暗号化インターフェイス:4G(使用するインターフェイスを選択)

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

これで「サーバー側」の設定は完了です。

次に「クライアント側」を設定します。

VPNについての設定例 >IPsecで接続する(2台構成) >

③ 拠点Bの本製品を設定する(IPsec:2台構成)拠点Bの本製品に対して、IPsecに関する設定をします。

[VPN設定]→[IPSec設定]を開く

[追加]をクリックする

Phase1について設定する

選択:Phase1

ポリシー名:p1(任意に設定)

ネゴシエーション:main

暗号化モード:3des

ハッシュアルゴリズム:md5

検証モード:psk

事前共有キー:123456789

ローカルアイデンティティ:空欄

対応アイデンティティ:空欄

IKE生存期間:3600

DHグループ:DH_group2_1024bit

DPD検出:有効

検出間隔:30

再試行回数:4

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

[追加]をクリックする

Phase2について設定する

選択:Phase2

ポリシー名:p2(任意に設定)

送信プロトコル:esp

暗号化モード:3des

ハッシュアルゴリズム:md5

PFS機能:open

DHグループ:DH_group2_1024bit

キー生存期間:3600

ローカルプロトコルポート:空欄

リモート端末プロトコルポート:空欄

送信モード:tunnel

ローカルサブネット:192.168.8.0/24(「クライアント側」のLAN側サブネット)

通信サブネット:192.168.100.0/24(「サーバー側」のLAN側サブネット)

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

[追加]をクリックする

IPSecについて設定する

選択:IPSec

インターフェイス名:test(任意に設定)

Phase1とマッチ:p1

Phase2とマッチ:p2

サービスアドレス:(「サーバー側」のIPアドレスまたはドメインを入力します。)

暗号化インターフェイス:4G(使用するインターフェイスを選択)

※ 各項目の詳細は IPSec設定をご覧ください。

[保存]をクリックする

「IPSecインターフェイス」内の[表示]をクリックする

「ステータス」が「connected」となっていれば、IPsec接続は完了です。

本製品を3台使い、IPsec接続します。

VPNについての設定例 >IPsecで接続する(3台構成) >

① 構成を確認する(IPsec:3台構成)3台の本製品をどのように構成するか確認します。

■ 拠点A

LAN 側IP アドレス:192.168.100.1

グローバルIP アドレス:xxx.xxx.xxx.AAA

LAN

側サブネット:192.168.100.0/24

■ 拠点B

LAN 側IP アドレス:192.168.8.1

グローバルIP アドレス:xxx.xxx.xxx.BBB

LAN

側サブネット:192.168.8.0/24

■ 拠点C

LAN 側IP アドレス:192.168.9.1

グローバルIP アドレス:xxx.xxx.xxx.CCC

LAN

側サブネット:192.168.9.0/24

■ 設定内容

事前共有キーなどの設定については、ペアとなる拠点間で同じ設定にします。(A-B、B-C、C-A

で3つのペア)

設定で異なる部分は、相手先のグローバルIPアドレスと自分側と相手先のLAN側サブネットを入力するところです。

| 拠点 | 拠点A | 拠点B | 拠点C | ||||

|---|---|---|---|---|---|---|---|

| ペア | C-A | A-B | B-C | C-A | |||

| Phase1 | ポリシー名 | p1CA | p1AB | p1BC | p1CA | ||

| ネゴシエーション | main | ||||||

| 暗号化モード | 3des | ||||||

| ハッシュアルゴリズム | md5 | ||||||

| 検証モード | psk | ||||||

| 事前共有キー | CACACA | ABABAB | BCBCBC | CACACA | |||

| ローカルアイデンティティ | (空欄) | ||||||

| 対応アイデンティティ | (空欄) | ||||||

| IKE生存期間 | 3600 | ||||||

| DHグループ | DH_group2_1024bit | ||||||

| DPD検出 | 有効 | ||||||

| 検出間隔 | 30 | ||||||

| 再試行回数 | 4 | ||||||

| 拠点 | 拠点A | 拠点B | 拠点C | ||||

| ペア | C-A | A-B | B-C | C-A | |||

| Phase2 | ポリシー名 | p2AC | p2AB | p2BA | p2BC | p2CB | p2CA |

| 送信プロトコル | esp | ||||||

| 暗号化モード | 3des | ||||||

| ハッシュアルゴリズム | md5 | ||||||

| PFS機能 | open | ||||||

| DHグループ | DH_group2_1024bit | ||||||

| キー生存期間 | 3600 | ||||||

| ローカルプロトコルポート | (空欄) | ||||||

| リモート端末プロトコルポート | (空欄) | ||||||

| 送信モード | tunnel | ||||||

| ローカルサブネット※1 | 192.168.100.0/24 | 192.168.8.0/24 | 192.168.9.0/24 | ||||

| 通信サブネット※2 | 192.168.9.0/24 | 192.168.8.0/24 | 192.168.100.0/24 | 192.168.9.0/24 | 192.168.8.0/24 | 192.168.100.0/24 | |

| 拠点 | 拠点A | 拠点B | 拠点C | ||||

| ペア | C-A | A-B | B-C | C-A | |||

| IPsec | インターフェイス名 | ifAC | ifAB | ifBA | ifBC | ifCB | ifCA |

| Phase1とマッチ | p1CA | p1AB | p1BC | p1CA | |||

| Phase2とマッチ | p2AC | p2AB | p2BA | p2BC | p2CB | p2CA | |

| サービスアドレス※3 | xxx.xxx.xxx.CCC | xxx.xxx.xxx.BBB | xxx.xxx.xxx.AAA | xxx.xxx.xxx.CCC | xxx.xxx.xxx.BBB | xxx.xxx.xxx.AAA | |

| 暗号化インターフェイス※4 | 4G | ||||||

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

VPNについての設定例 >IPsecで接続する(3台構成) >

② 各拠点の本製品を設定する(IPsec:3台構成)3つの拠点にあるそれぞれの本製品を設定します。

各拠点の本製品はそれぞれ異なるIPアドレスを設定する必要があります。

設定方法については、こちらをご覧ください。

| 拠点 | IPアドレス設定例 |

|---|---|

| 拠点A | 192.168.100.1/24 |

| 拠点B | 192.168.8.1/24 |

| 拠点C | 192.168.9.1/24 |

拠点Aの本製品の設定画面を開く

[VPN設定]→[IPSec設定]を開く

①[追加]をクリックする

②「選択」で設定したい項目(Phase1, Phase2, IPsec)を選ぶ

③ 各項目を設定する

④[保存]をクリックする

⑤ 設定が終わるまで、①~④を繰り返す

拠点Bとの接続について、拠点Aの本製品を設定する

| Phase1 | ポリシー名 | p1AB |

|---|---|---|

| ネゴシエーション | main | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| 検証モード | psk | |

| 事前共有キー | ABABAB | |

| ローカルアイデンティティ | (空欄) | |

| 対応アイデンティティ | (空欄) | |

| IKE生存期間 | 3600 | |

| DHグループ | DH_group2_1024bit | |

| DPD検出 | 有効 | |

| 検出間隔 | 30 | |

| 再試行回数 | 4 | |

| Phase2 | ポリシー名 | p2AB |

| 送信プロトコル | esp | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| PFS機能 | open | |

| DHグループ | DH_group2_1024bit | |

| キー生存期間 | 3600 | |

| ローカルプロトコルポート | (空欄) | |

| リモート端末プロトコルポート | (空欄) | |

| 送信モード | tunnel | |

| ローカルサブネット※1 | 192.168.100.0/24 | |

| 通信サブネット※2 | 192.168.8.0/24 | |

| IPsec | インターフェイス名 | ifAB |

| Phase1とマッチ | p1AB | |

| Phase2とマッチ | p2AB | |

| サービスアドレス※3 | xxx.xxx.xxx.BBB | |

| 暗号化インターフェイス※4 | 4G |

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

拠点Cとの接続について、拠点Aの本製品を設定する

| Phase1 | ポリシー名 | p1CA |

|---|---|---|

| ネゴシエーション | main | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| 検証モード | psk | |

| 事前共有キー | CACACA | |

| ローカルアイデンティティ | (空欄) | |

| 対応アイデンティティ | (空欄) | |

| IKE生存期間 | 3600 | |

| DHグループ | DH_group2_1024bit | |

| DPD検出 | 有効 | |

| 検出間隔 | 30 | |

| 再試行回数 | 4 | |

| Phase2 | ポリシー名 | p2AC |

| 送信プロトコル | esp | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| PFS機能 | open | |

| DHグループ | DH_group2_1024bit | |

| キー生存期間 | 3600 | |

| ローカルプロトコルポート | (空欄) | |

| リモート端末プロトコルポート | (空欄) | |

| 送信モード | tunnel | |

| ローカルサブネット※1 | 192.168.100.0/24 | |

| 通信サブネット※2 | 192.168.9.0/24 | |

| IPsec | インターフェイス名 | ifAC |

| Phase1とマッチ | p1CA | |

| Phase2とマッチ | p2AC | |

| サービスアドレス※3 | xxx.xxx.xxx.CCC | |

| 暗号化インターフェイス※4 | 4G |

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

拠点Bの本製品の設定画面を開き、[VPN設定]→[IPSec設定]を開く

拠点Aとの接続について、拠点Bの本製品を設定する

| Phase1 | ポリシー名 | p1AB |

|---|---|---|

| ネゴシエーション | main | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| 検証モード | psk | |

| 事前共有キー | ABABAB | |

| ローカルアイデンティティ | (空欄) | |

| 対応アイデンティティ | (空欄) | |

| IKE生存期間 | 3600 | |

| DHグループ | DH_group2_1024bit | |

| DPD検出 | 有効 | |

| 検出間隔 | 30 | |

| 再試行回数 | 4 | |

| Phase2 | ポリシー名 | p2BA |

| 送信プロトコル | esp | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| PFS機能 | open | |

| DHグループ | DH_group2_1024bit | |

| キー生存期間 | 3600 | |

| ローカルプロトコルポート | (空欄) | |

| リモート端末プロトコルポート | (空欄) | |

| 送信モード | tunnel | |

| ローカルサブネット※1 | 192.168.8.0/24 | |

| 通信サブネット※2 | 192.168.100.0/24 | |

| IPsec | インターフェイス名 | ifBA |

| Phase1とマッチ | p1AB | |

| Phase2とマッチ | p2BA | |

| サービスアドレス※3 | xxx.xxx.xxx.AAA | |

| 暗号化インターフェイス※4 | 4G |

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

拠点Cとの接続について、拠点Bの本製品を設定する

| Phase1 | ポリシー名 | p1BC |

|---|---|---|

| ネゴシエーション | main | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| 検証モード | psk | |

| 事前共有キー | BCBCBC | |

| ローカルアイデンティティ | (空欄) | |

| 対応アイデンティティ | (空欄) | |

| IKE生存期間 | 3600 | |

| DHグループ | DH_group2_1024bit | |

| DPD検出 | 有効 | |

| 検出間隔 | 30 | |

| 再試行回数 | 4 | |

| Phase2 | ポリシー名 | p2BC |

| 送信プロトコル | esp | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| PFS機能 | open | |

| DHグループ | DH_group2_1024bit | |

| キー生存期間 | 3600 | |

| ローカルプロトコルポート | (空欄) | |

| リモート端末プロトコルポート | (空欄) | |

| 送信モード | tunnel | |

| ローカルサブネット※1 | 192.168.8.0/24 | |

| 通信サブネット※2 | 192.168.9.0/24 | |

| IPsec | インターフェイス名 | ifBC |

| Phase1とマッチ | p1BC | |

| Phase2とマッチ | p2BC | |

| サービスアドレス※3 | xxx.xxx.xxx.CCC | |

| 暗号化インターフェイス※4 | 4G |

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

拠点Cの本製品の設定画面を開き、[VPN設定]→[IPSec設定]を開く

拠点Aとの接続について、拠点Cの本製品を設定する

| Phase1 | ポリシー名 | p1CA |

|---|---|---|

| ネゴシエーション | main | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| 検証モード | psk | |

| 事前共有キー | CACACA | |

| ローカルアイデンティティ | (空欄) | |

| 対応アイデンティティ | (空欄) | |

| IKE生存期間 | 3600 | |

| DHグループ | DH_group2_1024bit | |

| DPD検出 | 有効 | |

| 検出間隔 | 30 | |

| 再試行回数 | 4 | |

| Phase2 | ポリシー名 | p2CA |

| 送信プロトコル | esp | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| PFS機能 | open | |

| DHグループ | DH_group2_1024bit | |

| キー生存期間 | 3600 | |

| ローカルプロトコルポート | (空欄) | |

| リモート端末プロトコルポート | (空欄) | |

| 送信モード | tunnel | |

| ローカルサブネット※1 | 192.168.9.0/24 | |

| 通信サブネット※2 | 192.168.100.0/24 | |

| IPsec | インターフェイス名 | ifCA |

| Phase1とマッチ | p1CA | |

| Phase2とマッチ | p2CA | |

| サービスアドレス※3 | xxx.xxx.xxx.AAA | |

| 暗号化インターフェイス※4 | 4G |

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

拠点Bとの接続について、拠点Cの本製品を設定する

| Phase1 | ポリシー名 | p1BC |

|---|---|---|

| ネゴシエーション | main | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| 検証モード | psk | |

| 事前共有キー | BCBCBC | |

| ローカルアイデンティティ | (空欄) | |

| 対応アイデンティティ | (空欄) | |

| IKE生存期間 | 3600 | |

| DHグループ | DH_group2_1024bit | |

| DPD検出 | 有効 | |

| 検出間隔 | 30 | |

| 再試行回数 | 4 | |

| Phase2 | ポリシー名 | p2CB |

| 送信プロトコル | esp | |

| 暗号化モード | 3des | |

| ハッシュアルゴリズム | md5 | |

| PFS機能 | open | |

| DHグループ | DH_group2_1024bit | |

| キー生存期間 | 3600 | |

| ローカルプロトコルポート | (空欄) | |

| リモート端末プロトコルポート | (空欄) | |

| 送信モード | tunnel | |

| ローカルサブネット※1 | 192.168.9.0/24 | |

| 通信サブネット※2 | 192.168.8.0/24 | |

| IPsec | インターフェイス名 | ifCB |

| Phase1とマッチ | p1BC | |

| Phase2とマッチ | p2CB | |

| サービスアドレス※3 | xxx.xxx.xxx.BBB | |

| 暗号化インターフェイス※4 | 4G |

※1 自分側のLAN側サブネット

※2 相手先のLAN側サブネット

※3 相手先のグローバルIPアドレスまたはドメイン

※4 使用するインターフェイスを選択

それぞれの拠点の本製品の「IPSecインターフェイス」内の[表示]をクリックする

「ステータス」が「connected」となっていれば、IPsec接続は完了です。

OpenVPNと接続できるようにする設定例をご案内します。

証明書、keyファイル、ta.keyファイルを登録します。

[システム管理]→[証明書設定]を開く

「証明書」の[ファイルを選択]をクリックし、証明書を指定する

[インポート]をクリックする

⇒ 証明書を登録します。

手順3、4を繰り返して、keyファイル、ta.keyファイルも登録する

登録したファイルは一覧に表示します。

これで、必要なファイルの登録は完了です。

次にOpenVPNについて設定します。

[VPN設定]→[OpenVPN設定]を開く

「OPENVPNサービス」を[有効]にする

項目を設定する

Dev:tap

プロトコル:udp

送信先アドレスまたはドメイン名:(OpenVPNサーバーのIPアドレスまたはドメイン名を入力)

送信先ポート:1194

トンネルアドレス:空欄

リモートトンネルアドレス:空欄

圧縮:無効

nobind:無効

証明書:ssl

暗号化:NONE

Ca証明書:CA証明書「ca.crt」ファイル

Key:クライアント秘密鍵「client.key」ファイル

Cert:クライアント証明書「client.crt」ファイル

key-direction:Normal

TLS:静的共有鍵「ta.key」ファイル

※ サーバーがtls-authを利用する場合のみ「TLS」も入力

キープアライブ:空欄

暗号化方式:AES-256-CBC

※ 各項目の詳細は OpenVPN設定をご覧ください。

[保存]をクリックする

「ステータス」が「connected」になれば、OpenVPNサーバーとの接続は完了です。

ポートを開放することにより、インターネット側のポート番号によってLAN側の任意の端末と通信することができます。

ここでは、メイン回線をWAN回線、バックアップ回線をモバイル回線として設定する例をご案内します。

IPアドレス「192.168.8.2」に対して21番ポートを開放する設定例を紹介します。

本製品にグローバルIPアドレスが割り当てられている必要があります。

グローバルIPアドレスが付与されないSIMをお使いの場合はご利用いただけません。ご注意ください。

[転送設定]→[NAT]を開く

[追加]をクリックする

項目を設定する

NAT設定:DNAT

プロトコル:all

初期アドレスタイプ:interface

インターフェイス:4G(使用しているインターフェイスを選ぶ)

初期ポート:21(WAN側ポート番号)

マッピングアドレス:192.168.8.2(公開する機器のIPアドレス)

マッピングポート:21(LAN側ポート番号)

[保存]をクリックする

以上で、DNATの設定は完了です。

IPフィルタリングを使い、PC1のみwebサーバーへの通信を許可する設定例をご案内します。

[セキュリティ設定]→[IPフィルタリング]を開く

[追加]をクリックする

項目を設定する

フィルタリングタイプ:転送

フィルタリング動作:許可

ミラールール:有効

プロトコル:all

送信元アドレス:192.168.8.64(PC1のIPアドレス)

送信元ポート:空欄

送信先アドレスタイプ:100.100.100.1(webサーバーのIPアドレス)

送信先ポート:空欄

[保存]をクリックする

「転送フィルタリング」の「フィルタリングモード」に[ホワイトリスト]を選ぶ

⇒ 許可設定が有効になります。追加した設定を表示します。

以上で、IPフィルタリングの設定は完了です。

転送フィルタリングのホワイトリスト設定は本製品から送られる通信を全て拒否します。

そのため、上記設定はPC1からwebサーバーにだけアクセスできますが、他のサイトにはアクセスできません。

IPアドレス 192.168.8.100の機器への通信において、80ポートの通信をブロックする設定例をご案内します。

[セキュリティ設定]→[IPフィルタリング]を開く

[追加]をクリックする

項目を設定する

フィルタリングタイプ:入力

フィルタリング動作:拒否

プロトコル:all

送信元アドレス:192.168.8.100(ブロックしたい機器のIPアドレスを入力)

送信元ポート:空欄

送信先アドレスタイプ:interface

インターフェイス:LAN

送信先ポート:80

[保存]をクリックする

「入力フィルタリング」の「フィルタリングモード」に[ブラックリスト]を選ぶ

⇒ 拒否設定が有効になります。追加した設定を表示します。

以上で、特定のポートをブロックする設定は完了です。

https://www.iodata.jp へのアクセスをブロックする設定例をご案内します。

[セキュリティ設定]→[ドメインフィルタリング]を開く

[追加]をクリックする

項目を設定する

ドメイン名:(URLのホスト名を記入)

フィルタリング動作:拒否

[保存]をクリックする

「フィルタリングモード」に[ブラックリスト]を選ぶ

⇒ 拒否設定が有効になります。追加した設定を表示します。

以上で、https://www.iodata.jpをブロックする設定は完了です。

• Webブラウザーのキャッシュが残っている可能性があります。Webブラウザーのキャッシュをクリアしてください。

• アクセスしているPCのDNSキャッシュをクリアしてください。

DNSキャッシュクリア方法:コマンドプロンプトを開き、「ipconfig /flushdns」を実行

特定のMACアドレスへの通信をブロックする設定例をご案内します。

[セキュリティ設定]→[MACフィルタリング]を開く

[追加]をクリックする

項目を設定する

MACアドレス:(任意のMACアドレスを記入してください。)

フィルタリング動作:拒否

フィルタリングモード:入力と転送

[保存]をクリックする

「入力フィルタリング」「出力フィルタリング」ともに「フィルタリングモード」に[ブラックリスト]を選ぶ

⇒ 拒否設定が有効になります。追加した設定を表示します。

以上で、特定のMACアドレスへの通信をブロックする設定は完了です。

その他の設定例 >

LAN側IPアドレスを設定する本製品のLAN側IPアドレスを固定で設定します。

[ネットワーク設定]→[DHCP設定]を開く

アドレス範囲を[LAN]に変更する

[保存]をクリックする

[ネットワーク設定]→[LAN]を開く

「IP1」を設定する

※ 224.0.0.0 ~ 255.255.255.255 の範囲には設定しないでください。

※ 画面は 192.168.100.1/24 に設定する例

[保存]をクリックする

これでIPアドレスを固定で設定できました。

その他の設定例 >

DDNSの設定(No-IP)無料DDNSサービス「No-IP」を利用し、固定したホスト名で本製品にアクセスできるようにします。

No-IP(https://www.noip.com/)にアクセスし、ホスト名を作ってください。

※ ホスト名の取得方法など、No-IP の操作についてはNo-IP 側にお問い合わせください。

[アプリケーション設定]→[DDNS設定]を開く

「DDNSサービス」を[有効]に変更する

No-IPで取得したドメイン、ユーザー名、パスワード、更新間隔を入力する

[保存]をクリックする

これで、DDNSの設定は完了です。

しばらく待つと、登録したホスト名で本製品にアクセスできるようになります。

その他の設定例 >

定期的に再起動させるスケジュール設定で本製品を定期的に再起動するようにします。

[アプリケーション設定]→[スケジュール設定]を開く

[追加]をクリックする

タスク内容を設定する

タスク名:2(任意に名前を設定)

タスクの種類:再起動

時間名:00:00(00:00になるとタスクを実行)

日:1-31(既定値のまま。毎月1-31日、つまり毎日タスクを実行)

週:1-7(既定値のまま。週の1-7日、つまり全曜日タスクを実行:数字は月火水木金土日の順)

[保存]をクリックする

タスクの表示を確認する

これで、スケジュールの設定は完了です。

毎日24時になると本製品は再起動するようになります。

その他の設定例 >

設定を保存・復元する保存した設定ファイルを読み込み、設定を復元します。

[システム管理]→[システム設定]を開く

①「バックアップ設定」の[ファイルを選択]をクリックし、バックアップファイルを選ぶ

②[インポート]をクリックする

⇒ バックアップファイルに保存した設定を復元します。

ファイル名を変更するなどして、ファイル名に使用禁止文字が入っている場合、バックアップファイルを正しくインポートすることができません。

バックアップファイル名を変更する際は下記文字を使用しないでください。

スペース & ' ( ) ; `

以上で、設定の復元は完了です。

設定の復元後に再接続をしています。接続が完了するまで1分ほどお待ちください。

設定画面一覧 >

LAN設定画面一覧 >

WAN/LAN動作モードや接続タイプの設定により、画面が変化します。

※ 画像例は接続タイプが[自動取得]のもの

WANポートをWAN回線の接続用として利用するか、LANポートとして利用するかを設定します。

選択肢

WAN、LAN

既定値

WAN

WAN側に接続した回線からのIPアドレスの取得方法を設定します。

自動取得:DHCPでIPアドレスを自動取得します。

固定設定:IPアドレスを手動で設定できます。

固定設定にした場合、「メイン回線」内の「ゲートウェイ」や「DNS1」「DNS2」を設定する必要があります。

PPPoE:PPPoEでインターネットに接続する場合に選びます。

選択肢

固定設定、自動取得、PPPoE

既定値

自動取得

手動でIPアドレスを入力します。

選択肢

自由記述

既定値

空欄

既定値

pppoe(固定)

わかりやすいよう任意で名前をつけられます。

選択肢

自由記述

既定値

空欄

プロバイダから連絡されているユーザー名を入力します。

選択肢

自由記述

既定値

空欄

プロバイダから連絡されているパスワードを入力します。

選択肢

自由記述

既定値

空欄

[表示]をクリックすると、非表示の項目を表示します。

安全で暗号化された認証のネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

暗号化されていないパスワードでネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

MTU(一回に送信できる最大のデータサイズ)を設定します。

選択肢

576-1492

既定値

1454

WANポートをWAN回線の接続用として利用するか、LANポートとして利用するかを設定します

選択肢

WAN、LAN

既定値

WAN

設定画面一覧 >

無線設定

Wi-Fi機能をオンにしたい場合は「有効」にします。

選択肢

有効、無効

既定値

無効

本製品から出すSSIDを設定できます。

Wi-Fiのチャンネルを設定します。

選択肢

自動、1-13

既定値

自動

(変更できません)

既定値

bgn

Wi-Fiの帯域幅を設定します。

選択肢

20MHz、40MHz

既定値

40MHz

有効にすると、本製品に接続している機器同士の通信を禁止します。

選択肢

有効、無効

既定値

無効

SSIDを非通知にしたい場合は「無効」にします。

選択肢

有効、無効

既定値

有効

(変更できません)

既定値

WPA2-PSK

(変更できません)

既定値

AES

本製品のWi-Fiに接続する際のパスワード(暗号キー)を変更できます。

グループキーの更新間隔を設定します。

選択肢

120-86400(秒)

既定値

3600

設定画面一覧 >

4G

4G(LTE)接続する際のプリセットを設定・表示します。

[追加]をクリックすると新しい設定を追加できます(⇒4G追加)。

登録済みの設定を変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、設定情報は残したまま設定を無効にすることができます。

登録したAPN設定で自動的に接続します。

選択肢

有効、無効

既定値

有効

リスト上で表示する際の名前をつけます。

既定値

空欄

ご契約のSIMのプロバイダ名がリストにある場合は、リストから選択することで自動でAPN、ユーザー名、パスワードが入力されます。リストにない場合やプリセットでうまくつながらない場合は、手動入力を選択して契約しているSIMメーカーの設定を入力してください。

選択肢

手動入力、各種APN名

既定値

手動入力

SIMカードに合ったAPNを設定します。

既定値

空欄

通常は空欄で設定します。 回線事業者から指定がある場合は、その値を入力します。

既定値

空欄

SIMカードに合ったユーザー名を設定します。

既定値

空欄

SIMカードに合ったパスワードを設定します。

既定値

空欄

モバイル回線の接続方法を設定します。

※ 基本[dhcp]でご利用ください。もし通信が安定しない場合があれば、[pppd]に変更してお試しください。

選択肢

dhcp、pppd

既定値

dhcp

[表示]をクリックすると、非表示の項目を表示します。

安全で暗号化された認証のネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

暗号化されていないパスワードでネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

MTU(一回に送信できる最大のデータサイズ)を設定します。

選択肢

128-16384

既定値

空欄

PPPリンクテストの再接続時間を設定します。

選択肢

1-512

既定値

30

PPPリンクテストの再接続回数を設定します。

選択肢

1-512

既定値

5

設定画面一覧 >

メイン回線

メインで使う回線を設定します。

4G:SIMをメインに使う場合

WAN:有線LANをメインにつかう場合

選択肢

4G、WAN

既定値

4G

DNSアドレスを自動設定または手動設定なのか選びます。

[手動設定]にした場合、「DNS1」「DNS2」を設定できます。

選択肢

自動設定、手動設定

既定値

自動設定

(「WAN/LAN」の設定が 動作モード:WAN、接続タイプ:固定設定 のときのみ)

ゲートウェイアドレスを設定します。

既定値

空欄

DNSアドレスを設定します。

既定値

空欄

バックアップ用のDNSアドレスを設定します。

既定値

空欄

設定画面一覧 >

リンクバックアップ

リンクバックアップが機能する条件(ルール)を設定します。

[追加]をクリックすると新しいルールを追加できます(⇒ルール追加(リンクバックアップ))。

登録済みのルールを変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、ルール情報は残したままルールを無効にすることができます。

リンクバックアップ機能を使う場合は有効にします。

選択肢

有効、無効

既定値

有効

ルールの番号をつけます。複数ルールを設定する場合は番号で判別できます。

選択肢

0-9

既定値

空欄

メイン回線、バックアップ回線のどちらへ切り替えるかを設定します。

main:メイン回線からバックアップ回線への切替設定

backup:バックアップ回線からメイン回線への切替設定

選択肢

main、backup

既定値

main

リンクランウェイを「main」にした場合、バックアップ回線へ切り替わった後に本項目で設定した時間、メイン回線の通信を確認します。

問題なければバックアップ回線からメイン回線へ復帰することができます。

選択肢

1〜86400

既定値

空欄

リンクランウェイで選択した回線に設定している設定名を選びます。

選択肢

WAN、4G(4G設定している場合)

既定値

WAN

Ping通信を使い通信の異常を検出します。

選択肢

icmp

既定値

icmp(固定)

設定したIPアドレスまたはドメイン名宛にping通信によるリンクテストを行います。

既定値

空欄

リンクテストの間隔を設定します。

選択肢

1〜86400(秒)

既定値

空欄

リンクテストの施行回数を設定します。成功するまで連続でリンクテストを試行します。

すべてに失敗すると回線を切り換えます。

選択肢

1〜10000

既定値

空欄

検出間隔:120、最大回数:30 の場合

120秒おきに最大30回のリンクテストを実施します。

リンクテストに成功すれば、そこでリンクテストの試行は終了します。次のリンクテストはまた120秒後です。

連続で30回のリンクテストに失敗した場合、回線を切り換えます。

設定画面一覧 >

DHCP設定

DHCPサーバーを有効または無効に設定します。

選択肢

有効、無効

既定値

有効

DNSサフィックスとして動作するドメイン名を設定します。

既定値

空欄

クライアントに割り当てるIPアドレス範囲を設定します。

手動設定:任意のIPアドレス範囲(開始IP・終了IP)を手動で設定します。

LAN:LAN設定で設定したIPアドレスから自動で範囲を設定します。

※ デバイスのIPアドレスを変更する際は、アドレス範囲をLANに変更してください。

選択肢

手動設定、LAN

既定値

手動設定

割り当てるIPアドレスの開始IPを設定します。(アドレス範囲で「手動設定」を選択した場合)

既定値

192.168.8.2

割り当てるIPアドレスの終了IPを設定します。(アドレス範囲で「手動設定」を選択した場合)

既定値

192.168.8.254

割り当てるゲートウェイアドレスを設定します。

※ 手動設定を選択すると、ゲートウェイアドレスを手動設定する項目が表示されます

選択肢

LAN、手動設定

既定値

LAN

割り当てるDNSアドレスを設定します。

※ 手動設定を選択すると、DNSアドレスを手動設定する項目(DNS1/DNS2)が表示されます

選択肢

LAN、4G、WAN、手動設定

既定値

LAN

IPアドレスを開放し、再取得する間隔を設定します。

選択肢

120-86400

既定値

86400

特定のデバイスにIPアドレスを固定で割り振りたい場合に設定します。

固定するIPアドレスを設定します。

既定値

空欄

IPアドレスを固定するデバイスのMACアドレスを設定します。

既定値

空欄

設定画面一覧 >

リンクリカバリー

ネットワークがうまくつながらなくなった場合に、4Gモジュールや本体を再起動する条件(ルール)を設定します。

[追加]をクリックすると新しいルールを追加できます(⇒ルール追加(リンクリカバリー))。

登録済みのルールを変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、ルール情報は残したままルールを無効にすることができます。

リンクリカバリー機能を有効または無効に設定します。

選択肢

有効、無効

既定値

有効

リスト上で表示する際の名前をつけます。

既定値

空欄

Ping通信を使い通信の異常を検出します。

選択肢

icmp

既定値

icmp(固定)

入力したIPアドレスまたはドメイン名宛にping通信によるリンクテストを行います。

既定値

空欄

宛先アドレスがつながらなかった場合のバックアップ用のIPアドレスまたはドメイン名を設定します。

既定値

空欄

リンクテストの間隔を設定します。

選択肢

1〜86400(秒)

既定値

空欄

リンクテストの施行回数を設定します。成功するまで連続でリンクテストを試行します。

すべてに失敗するとタイムアウトアクションを実行します。

選択肢

1〜10000

既定値

空欄

リンクテストを行う回線を設定します。

選択肢

LAN、4G、WAN

既定値

LAN

通信障害を検知した際に行うアクションを設定します。

4G再起動:4Gモジュールだけを再起動します(本体は起動したままです)

再起動:本体を再起動します

選択肢

4G再起動、再起動

既定値

4G再起動

検出間隔:120、最大回数:30 の場合

120秒おきに最大30回のリンクテストを実施します。

リンクテストに成功すれば、そこでリンクテストの試行は終了します。次のリンクテストはまた120秒後です。

連続で30回のリンクテストに失敗した場合、タイムアウトアクションを実行します。

※ 送信元インターフェイスが4Gでモバイルネットワークが異常な場合、検出間隔は「不規則な間隔」で送信され、設定している時間よりも早く「タイムアウトアクション」が実行されます。

(モバイルネットワークが正常な場合は、検出間隔は「正常な間隔」で送信されます)

設定画面一覧 >

DDNS設定

DDNSサービス機能を有効または無効に設定します。

選択肢

有効、無効

既定値

無効

既定値

noip(固定)

サービスプロバイダーが提供するDDNSサービスのポート番号を設定します。

既定値

空欄

サービスプロバイダーで登録したDDNSサービスのユーザー名を設定します。

既定値

空欄

サービスプロバイダーで登録したDDNSサービスのパスワードを設定します。

既定値

空欄

サービスプロバイダーが提供するDDNSサービスのドメインを設定します。

既定値

空欄

DDNSクライアントが新しいIPを取得する間隔を設定します。

選択肢

120-86400

既定値

空欄

設定画面一覧 >

スケジュール設定

4Gモジュールや本体の再起動を定期的に行いたい場合にスケジュールのタスクを設定します。

[追加]をクリックすると新しいタスクを追加できます(⇒タスク追加(スケジュール設定))。

登録済みのタスクを変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、タスク情報は残したままタスクを無効にすることができます。

このタスクを有効または無効に設定します。

選択肢

有効、無効

既定値

有効

リスト上で表示する際の名前をつけます。

既定値

空欄

4G再起動:4Gモジュールのみ再起動します(本体は起動したまま)。

再起動:本体を再起動します。

選択肢

4G再起動、再起動

既定値

4G再起動

既定値

range(固定)

スケジュールを実行する時間を設定します。

既定値

空欄

スケジュールを適用する日付(1~31日)を設定します。

2つの値とその間の日付の場合、スケジュールを実行します。

既定値

空欄

スケジュールを適用する曜日を設定します。

1-7の値はそれぞれ「月火水木金土日」にあたります。

2つの値とその間の曜日の場合、スケジュールを実行します。

既定値

空欄

設定画面一覧 >

VPDN設定

チャンネルキーを設定します。

チャンネルキーはサーバーとクライアントで同じ値を設定してください。

既定値

空欄

VPNで接続する設定をします。

[追加]をクリックすると新しいVPDN設定(インターフェイス)を追加できます(⇒インターフェイス追加(VPDN設定))。

登録済みのインターフェイスを変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、インターフェイス情報は残したままインターフェイスを無効にすることができます。

VPNクライアント設定を有効または無効に設定します。

選択肢

有効、無効

既定値

有効

VPDN名を設定します。

既定値

空欄

VPNサービスのプロトコルを設定します。

選択肢

l2tp、pptp

既定値

l2tp

VPNサーバーのIPアドレス、またはドメイン名を設定します。

既定値

空欄

VPNサーバーに接続するためのユーザー名を設定します。

既定値

空欄

VPNサーバーに接続するためのパスワードを設定します。

既定値

空欄

[表示]をクリックすると、非表示の項目を表示します。

暗号化された認証のネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

暗号化されていないパスワードでネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

暗号化された認証のネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

設定画面一覧 >

L2TPサーバー設定

VPNサーバー設定を有効または無効に設定します。

選択肢

有効、無効

既定値

有効

L2TPサーバーのIPアドレスを設定します。

※ DHCP設定と異なるセグメントで設定してください。

既定値

空欄

既定値

custom(固定)

L2TPクライアントに配布するIPアドレスの範囲を設定します。

※ DHCP設定と異なるセグメントで設定してください。

既定値

空欄

L2TPクライアントに配布するIPアドレスの範囲を設定します。

※ DHCP設定と異なるセグメントで設定してください。

※ L2TPサーバーとクライアントの最大接続数は32台です。

開始IPアドレス~終了IPアドレスが32個を超えると接続できない機器が現れます。ご注意ください。

既定値

空欄

L2TPクライアントに配布するDNSアドレスを設定します。

既定値

空欄

L2TPサーバーに接続するためのユーザー名を設定します。

既定値

空欄

L2TPサーバーに接続するためのパスワードを設定します。

既定値

空欄

[表示]をクリックすると、非表示の項目を表示します。

暗号化された認証のネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

暗号化されていないパスワードでネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

暗号化された認証のネゴシエーションを行います。

選択肢

有効、無効

既定値

有効

L2TPで接続しているクライアントの情報(接続先名、IPアドレス、ステータス)を表示します。

設定画面一覧 >

トンネル設定

パケットをカプセル化することでネットワーク間でのVPN 接続を実現するトンネリングを設定します。

[追加]をクリックすると新しいトンネルを追加できます(⇒トンネル追加(トンネル設定))。

登録済みのトンネルを変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、トンネル情報は残したままトンネルを無効にすることができます。

トンネルサービスを有効または無効に設定します。

選択肢

有効、無効

既定値

有効

トンネル名を設定します。

既定値

空欄

トンネルプロトコルを設定します。

選択肢

IPIP、GRE

既定値

IPIP

ローカルトンネルの仮想IPアドレスを設定します。

既定値

空欄

ピアトンネルの仮想IPアドレスを設定します。

既定値

空欄

手動での設定(static IP)かインターフェイスでの設定(interface)かを選択します。

選択肢

static IP、interface

既定値

static IP

外部ネットワークに接続するIPアドレスを設定します。

既定値

空欄

ピアトンネル側の外部ネットワークに接続するIPアドレスを設定します。

既定値

空欄

トンネル鍵を指定する場合は入力します。(トンネルモードで[GRE]を選んだ場合)

既定値

空欄

キープアライブパケットを送信する間隔を設定します。(トンネルモードで[GRE]を選んだ場合)

既定値

空欄

キープアライブのリトライ回数を設定します。(トンネルモードで[GRE]を選んだ場合)

既定値

空欄

使用するインターフェイスを設定します。

選択肢

4G、WAN

既定値

4G

設定画面一覧 >

IPSec設定

IPSecを使ったVPNの設定ができます。

[追加]をクリックすると新しい設定を追加できる画面を表示します。

その画面内で「選択」を選ぶことで設定内容が切り換わります。

(⇒Phase1ポリシー追加(IPSec設定)

⇒Phase2ポリシー追加(IPSec設定)

⇒IPSecインターフェイス追加(IPSec設定))

登録済みの設定を変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、設定情報は残したまま設定を無効にすることができます。

どの項目を設定するか選択します。

選択肢

Phase1、Phase2、IPSec

既定値

未チェック

Phase1の名前を設定します。

既定値

空欄

Phase1のモードを選択します。

選択肢

main、aggr

既定値

main

Phase1の暗号化方式を選択します。

選択肢

3des、aes128、aes192、aes256

既定値

3des

Phase1のハッシュアルゴリズムを選択します。

選択肢

md5、sha1、sha2_256

既定値

md5

Phase1の認証方法を選択します。

選択肢

psk、rsasig、xauth

既定値

psk

プリシェアードキーを設定します。

既定値

空欄

IPSecローカルIDを設定します。IDを入力するには相手側のIDと一致させる必要があります。

既定値

空欄

IPSecピアIDを設定します。IDを入力するには相手側のIDと一致させる必要があります。

既定値

空欄

IKEキーのライフタイムを設定します。

選択肢

120-86400

既定値

28800

IKEネゴシエーションのPhase1の鍵長を設定します。

選択肢

DH_group1_768bit、DH_group2_1024bit、DH_group5_1536bit、DH_group14_2048bit

既定値

DH_group_1_768bit

DPDサービスの有効または無効を設定します。

選択肢

有効、無効

既定値

無効

DPD検出間隔を設定します。

選択肢

1-512

既定値

30

DPD検出の最大回数を設定します。

選択肢

1-512

既定値

4

どの項目を設定するか選択します。

選択肢

Phase1、Phase2、IPSec

既定値

未チェック

Phase2の名前を設定します。

既定値

空欄

Phase2の送信プロトコルを設定します。

選択肢

esp、ah、ah+esp

既定値

esp

Phase2の暗号化方式を選択します。

選択肢

3des、aes128、aes192、aes256

既定値

3des

Phase2のハッシュアルゴリズムを選択します。

選択肢

md5、sha1

既定値

md5

PFS(Perfect Forward Secrecy)機能を設定します。

選択肢

open、close

既定値

open

IKEネゴシエーションのPhase2の鍵長を設定します。

選択肢

DH_group1_768bit、DH_group2_1024bit、DH_group5_1536bit、DH_group14_2048bit

既定値

DH_group_1_768bit

IPSec SAキーのライフタイムを設定します。

選択肢

120-86400

既定値

3600

本製品が利用するプロトコル番号とポート番号を設定します。

既定値

空欄

接続相手が利用するプロトコル番号とポート番号を設定します。

既定値

空欄

送信モードを「tunnel」、「transport」、「auto」から選びます。

選択肢

auto、transport、tunnel

既定値

auto

本製品のLAN側サブネットマスクを設定します。

既定値

空欄

接続相手のLAN側サブネットマスクを設定します。

既定値

空欄

どの項目を設定するか選択します。

選択肢

Phase1、Phase2、IPSec

既定値

未チェック

IPSecの名前を設定します。

既定値

空欄

Phase1で設定した項目を選びます

既定値

空欄

Phase2で設定した項目を選びます

既定値

空欄

IPSecサーバーのIPアドレスまたはドメイン名を設定します。

既定値

空欄

暗号化インターフェイスを選択します。

トンネル設定とVPDN設定をしている場合は、選択肢に表示されます。

選択肢

LAN、4G、WAN、tunnelxxx、vpdnxxx

既定値

LAN

設定画面一覧 >

OpenVPN設定

OpenVPNサービスを有効または無効に設定します。

選択肢

有効、無効

既定値

無効

ステータスを表示します。

ローカル仮想アドレスを表示します。

ネットワークインターフェイスのタイプを設定します。

tun:ネットワーク層のデバイスをシミュレートし、IPパケットのような第3層のデータパケットを処理します。

tap:イーサネットデバイスに相当し、イーサネットのデータフレームのような第2層のデータパケットを処理します。

選択肢

tap、tun

既定値

tap

データ転送プロトコルタイプの設定です。サーバーと一致している必要があります。

選択肢

tcp、udp

既定値

tcp

OpenVPNサーバーのアドレスを設定します。

既定値

空欄

OpenVPNサーバーのポート番号を設定します。

選択肢

1-65535

既定値

空欄

ローカルトンネルアドレスを設定します。

既定値

空欄

リモートトンネルアドレスを設定します。

既定値

空欄

圧縮プロトコルを有効または無効に設定します。

選択肢

有効、無効

既定値

無効

特定のローカルポートに結合するかどうかを設定します。

選択肢

有効、無効

既定値

無効

VPNデータ転送モードの設定です。

ssl:トランスポート層のネットワーク接続を暗号化します。高い安全性を実現します。

text:送信中テキストフォームとともにトランスポートします。安全性は低くなります。

選択肢

ssl、text

既定値

ssl

データの暗号化方式を設定します。

選択肢

NONE、MDS、RSA-SHA1、RSA-SHA224、RSA-SHA256、RSA-SHA384、RSA-SHA512、SHA1、SHA224、SHA256、SHA384、SHA512

既定値

NONE

保存したCa証明書ファイルを選択します。

既定値

空欄

保存したクライアント秘密鍵ファイルを選択します。

既定値

空欄

保存したクライアント証明書ファイルを選択します。

既定値

空欄

key-directionを設定します。

選択肢

Bidirectional、Normal、Inverse

既定値

Bidirectional

保存した静的共有鍵ファイルを選択します。

既定値

NONE

OpenVPN サーバーとの接続時間を設定します。

選択肢

1-65535

既定値

空欄

SSLの暗号化方式を設定します。

選択肢

NONE、BF-CBC、DES-CBC、RC2-CBC、DES-EDE-CBC、DES-EDE3-CBC、DESX-CBC、RC2-40-CBC、CAST5-CBC、RC2-64-CBC、AES-128-CBC、AES-192-CBC、AES-256-CBC、SEED-CBC

既定値

NONE

設定画面一覧 >

NAT

NAT機能を有効または無効に設定します。

選択肢

有効、無効

既定値

有効

NATの設定ができます。

[追加]をクリックすると新しくDNAT/SNAT/MASQ設定を追加できる画面を表示します。

その画面内で「NAT設定」を選ぶことで設定内容が切り換わります。

(⇒DNAT追加(NAT)

⇒SNAT追加(NAT)

⇒MASQ追加(NAT))

登録済みの設定を変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

[無効]を選択すると、設定情報は残したまま設定を無効にすることができます。

DNAT、SNAT、MASQのいずれかを選択します。

選択肢

DNAT、SNAT、MASQ

既定値

DNAT

通信プロトコルを設定します。

選択肢

all、tcp、udp、icmp

既定値

all

インターフェイスでの設定またはIPアドレス設定どちらかを選択します。

選択肢

interface、static

既定値

interface

使用しているインターフェイスを設定します。

選択肢

LAN、4G、WAN

既定値

LAN

外部アドレスを設定します。(「初期アドレスタイプ」で[static]を選んだ場合に表示)

既定値

空欄

外部IPアドレスのポート番号を設定します。

既定値

空欄

内部IPアドレスを設定します。

既定値

空欄

内部IPアドレスのポート番号を設定します。

既定値

空欄

DNAT、SNAT、MASQのいずれかを選択します。

選択肢

DNAT、SNAT、MASQ

既定値

DNAT

通信プロトコルを設定します。

選択肢

all、tcp、udp、icmp

既定値

all

送信元アドレスを設定します。

既定値

空欄

送信元アドレスポート番号を設定します。

既定値

空欄

インターフェイスでの設定またはIPアドレス設定どちらかを選択します。

選択肢

interface、static

既定値

interface

使用しているインターフェイスを設定します。

選択肢

LAN、4G、WAN

既定値

LAN

返還するアドレスを設定します。(「マッピングアドレスタイプ」で[static]を選んだ場合に表示)

既定値

空欄

返還するポート番号を設定します。

既定値

空欄

DNAT、SNAT、MASQのいずれかを選択します。

選択肢

DNAT、SNAT、MASQ

既定値

DNAT

マスカレード設定を行うインターフェイスを選択します。

選択肢

LAN、4G、WAN

既定値

LAN

設定画面一覧 >

ルーティング設定

ルーティングの設定ができます。

[追加]をクリックすると新しくルーティング/ポリシー・ルーティング設定を追加できる画面を表示します。

その画面内で「ルートタイプ」を選ぶことで設定内容が切り換わります。

(⇒ルーティング追加(ルーティング設定)

⇒ポリシー・ルーティング追加(ルーティング設定))

登録済みの設定を削除したい場合は[削除]をクリックします。

ルーティング、ポリシー・ルーティングのいずれかを選択します。

選択肢

ルーティング、ポリシー・ルーティング

既定値

ルーティング

ルーティングの宛先IPアドレスとサブネットマスクを設定します。

既定値

空欄

インターフェイスでの設定またはIPアドレス設定どちらかを選択します。

選択肢

static IP、interface

既定値

static IP

「ゲートウェイタイプ」の値によって設定が異なります。

●「ゲートウェイタイプ」が「static IP」の場合:

送信先IPアドレスを設定します。

既定値

空欄

●「ゲートウェイタイプ」が「interface」の場合:

送信先インターフェイスを設定します。

選択肢

LAN、4G、WAN

既定値

LAN

ルーティング、ポリシー・ルーティングのいずれかを選択します。

選択肢

ルーティング、ポリシー・ルーティング

既定値

ルーティング

ネットワークアドレスをインターフェイスでの設定またはIPアドレス設定どちらかを選択します。

選択肢

static IP、interface

既定値

static IP

ルーティングの宛先IPアドレスとサブネットマスクを設定します。

既定値

空欄

送信元インターフェイスを設定します。

選択肢

4G、WAN

既定値

4G

送信先アドレスをインターフェイスでの設定またはIPアドレス設定どちらかを選択します。

選択肢

static IP、interface

既定値

static IP

「ゲートウェイタイプ」の値によって設定が異なります。

●「ゲートウェイタイプ」が「static IP」の場合:

送信先IPアドレスを設定します。

既定値

空欄

●「ゲートウェイタイプ」が「interface」の場合:

送信先インターフェイスを設定します。

選択肢

LAN、4G、WAN

既定値

LAN

優先順位を設定します。

選択肢

3-252

既定値

空欄

設定画面一覧 >

QoS

QoSの設定ができます。

[追加]をクリックすると新しいルールを追加できます(⇒ルール追加(QoS))。

登録済みのルールを削除したい場合は[削除]をクリックします。

QoS機能を有効または無効に設定します。

選択肢

有効、無効

既定値

有効

ルール名を設定します。

既定値

空欄

QoS機能で使用するインターフェイスを設定します。

選択肢

LAN、4G、WAN

既定値

LAN

通信速度を制限したいネットワークアドレスを設定します。

既定値

空欄

通信速度を制限したいネットワークのポート番号を設定します。

選択肢

1-65535

既定値

空欄

最大通信速度を設定します。

選択肢

1-102400

既定値

空欄

設定の優先順位を記入します。

選択肢

1-30

既定値

空欄

設定画面一覧 >

IPフィルタリング

拒否する設定を有効にする場合は[ブラックリスト]、許可する設定を有効にする場合は[ホワイトリスト]をクリックします。

※ 許可設定、拒否設定を同時に登録することはできますが、フィルタリングモードで有効になっているモードの設定のみが反映されます。(たとえばフィルタリングモードが「ブラックリスト」の場合、拒否設定は反映されますが許可設定は反映されません)

選択肢

ブラックリスト、ホワイトリスト

既定値

ブラックリスト

接続する機器のIPアドレスを登録して、接続を許可/拒否することができます。

[追加]をクリックすると新しく入力/転送の設定を追加できる画面を表示します。

その画面内で「フィルタリングタイプ」を選ぶことで設定内容が切り換わります。

(⇒入力追加(IPフィルタリング)

⇒転送追加(IPフィルタリング))

登録済みの設定を変更したい場合は[編集]、削除したい場合は[削除]をクリックします。

一旦入力フィルタリングのモードを[ブラックリスト]に設定しないと、設定画面にアクセスできなくなる場合があります。

● 該当する状態

• 入力フィルタリングのモードが「ホワイトリスト」

• 自分のPCを許可している設定を削除しようとしている

「フィルタリングタイプ」が[入力]、「フィルタリング動作」が[許可]、「送信元アドレス」が自分のPC

本製品への入力または本製品からの転送の設定を行います。

選択肢

入力、転送

既定値

入力

フィルター機能の動作を設定します。許可または拒否を選択します。

選択肢

許可、拒否

既定値

許可

フィルタリングする通信のプロトコルを設定します。

選択肢

all、tcp、udp、icmp

既定値

all

フィルタリングする通信の送信元アドレスを設定します。

既定値

空欄

フィルタリングする通信の送信元ポート番号を設定します。

既定値

空欄

インターフェイスの手動設定もしくは自動設定を選択します。

選択肢

interface、any

既定値

interface

フィルタリングするインターフェイスを設定します。

選択肢

LAN、4G、WAN

既定値

LAN

フィルタリングする通信の送信先ポート番号を設定します。

既定値

空欄

本製品への入力または本製品からの転送の設定を行います。

選択肢

入力、転送

既定値

入力

フィルター機能の動作を設定します。許可または拒否を選択します。

選択肢

許可、拒否

既定値

許可

設定ルールに加え、設定ルールと反対のルールを自動で追加します。

選択肢

有効、無効

既定値

無効

フィルタリングする通信のプロトコルを設定します。

選択肢

all、tcp、udp、icmp

既定値

all

フィルタリングする通信の送信元アドレスを設定します。

既定値

空欄

フィルタリングする通信の送信元ポート番号を設定します。

既定値

空欄

フィルタリングする通信の送信先アドレスを設定します。

既定値

空欄

フィルタリングする通信の送信先ポート番号を設定します。

既定値

空欄

設定画面一覧 >

ドメインフィルタリング

拒否する設定を有効にする場合は「ブラックリスト」、許可する設定を有効にする場合は「ホワイトリスト」を押して有効にします。

※ 許可設定、拒否設定を同時に登録することはできますが、フィルタリングモードで有効になっているモードの設定のみが反映されます。(たとえばフィルタリングモードが「ブラックリスト」の場合、拒否設定は反映されますが許可設定は反映されません)

選択肢

ブラックリスト、ホワイトリスト

既定値

ブラックリスト

ドメインで接続の許可/拒否をフィルタリングします。

[追加]をクリックすると新しく設定を追加できます。

(⇒設定追加(ドメインフィルタリング))

登録済みの設定を削除したい場合は[削除]をクリックします。

ドメイン名のキーワードを設定します。

※ フィルター設定を行いたいドメインのキーワードを設定してください。

ドメイン名を全て記入すると機能が正常に動作しません。

例:https://www.iodata.jpの場合、「iodata」だけを入力する、など

既定値

空欄

フィルター機能の動作を設定します。許可または拒否を選択します。

選択肢

許可、拒否

既定値

許可

設定画面一覧 >

MACフィルタリング

拒否する設定を有効にする場合は「ブラックリスト」、許可する設定を有効にする場合は「ホワイトリスト」を押して有効にします。

※ 許可設定、拒否設定を同時に登録することはできますが、フィルタリングモードで有効になっているモードの設定のみが反映されます。(たとえばフィルタリングモードが「ブラックリスト」の場合、拒否設定は反映されますが許可設定は反映されません)

選択肢

ブラックリスト、ホワイトリスト

既定値

ブラックリスト

MACアドレスで接続の許可/拒否を設定します。

[追加]をクリックすると新しく設定を追加できます。

(⇒設定追加(MACフィルタリング))

登録済みの設定を削除したい場合は[削除]をクリックします。

フィルタリングするMACアドレスを設定します。

既定値

空欄

フィルター機能の動作を設定します。許可または拒否を選択します。

選択肢

許可、拒否

既定値

許可

フィルタリングの対象を設定します。

選択肢

入力、転送、入力と転送

既定値

入力

設定画面一覧 >

リモートアクセス設定本製品の設定画面にリモートでアクセスする際の設定を行います。

Pingによる疎通確認を行うことができるようにするかどうかを設定します。

[変更]をクリックすると、Ping制御の設定ができます。

(⇒Ping制御設定(リモートアクセス設定))

リモートからアクセスする際の方法を設定します。

[変更]をクリックすると、各インターフェイス経由のアクセスについて設定できます。

(⇒リモートアクセス設定(リモートアクセス設定))

既定値

icmp(固定)

Ping制御を有効にしたい場合は「Open」を選択します。

選択肢

Open、Close

既定値

Close

既定値

(固定:クリックした[編集]により異なる)

HTTP経由でのアクセスを許可する場合は「Open」を選択します

選択肢

Open、Close

既定値

Close

HTTPS経由でのアクセスを許可する場合は「Open」を選択します

選択肢

Open、Close

既定値

Close

設定画面一覧 >

アンチアタック設定

有効にすることでDDoS攻撃からデバイスを守ります。

選択肢

有効、無効

既定値

有効

設定画面一覧 >

ローカルログ設定画面一覧 >

リモートログ設定画面一覧 >

システム時間

時刻サーバーとの同期を行う場合は「有効」にします。

選択肢

有効、無効

既定値

有効

サーバーとの同期状況を表示します。

No Sync:同期できていません

Sync success:同期しています

既定値

192.168.8.100

ntpサーバーを設定します。

選択肢

ntp.nict.jp、time.nist.gov

既定値

ntp.nict.jp

バックアップ用ntpサーバーを設定します。

選択肢

ntp.nict.jp、time.nist.gov

既定値

time.nist.gov

既定値

東京/Tokyo(固定)

設定画面一覧 >

アカウント設定画面一覧 >

システム設定

本製品のファームウェアを手動更新できます。

① サポートライブラリよりファームウェアファイルをあらかじめパソコンにダウンロードする

②[ファイルを選択]をクリックし、入手したファームウェアファイルを指定する

※ デフォルトに復元:チェックした状態でファームウェアの更新をすると、ファームウェアの更新と同時に設定も初期化します。

③[アップデート]をクリックする

⇒ 本製品のファームウェアを更新します。

本製品はファームウェアを2バージョン保持することができます。

システム動作:現在のファームウェアバージョン

システムバックアップ:ひとつ前に適用されていたファームウェアバージョン

[起動するシステムを切り替えます]をクリックすると、システムバックアップのバージョンに戻すことができます。

本製品の設定情報をファイルに書き出し、必要なタイミングで設定を復元することができます。同じ設定を複数の機器にする場合などに便利です。

設定をバックアップする場合は[エクスポート]をクリックし、ファイルを保存します。

設定を復元する場合は[ファイルを選択]をクリックしてバックアップしたファイルを指定した後、[インポート]をクリックします。

※ 下記文字はファイル名に使用できないためバックアップファイルを保存する際は注意してください。

スペース & ; ` ()

[初期化]をクリックすると、本製品の設定を既定値に戻します。

設定画面一覧 >

証明書設定

証明書を読み込みます。

[ファイルを選択]をクリックして証明書を指定した後、[インポート]をクリックします。

読み込んだ証明書を表示します。

各証明書の[削除]:クリックすると対象の証明書を削除します。

「バッチファイル操作」横の[削除]:すべての証明書を一括で削除します。

設定画面一覧 >

リモートメンテナンス機能設定画面一覧 >

基本情報設定画面一覧 >

LANステータス設定画面一覧 >

WANステータス設定画面一覧 >

無線ステータス設定画面一覧 >

4Gステータス設定画面一覧 >

ルーティングテーブルI-O DATAサポートページのよくあるお問い合わせをご確認ください。

本マニュアルをお手元でご覧になるための方法をご案内します。

全ページプリント(PCのみ)

全ページプリント(PCのみ)上のボタンをクリックすると、本マニュアル全体を Web ブラウザーのプリント機能で印刷できます。

ただし項目が多いマニュアルはページ数が多くなり、全体の印刷には向きません。

プリントしたいページを開き、そのページだけを Web ブラウザーのプリント機能で印刷することをおすすめします。

※ マニュアルの内容量によっては、印刷が始まるまで数分掛かることがあります。

※[全ページプリント]ボタンは、スマホ・タブレットではお使いになれません。

本マニュアルで使用しているソフトウェアライセンス情報や Google アナリティクス 4 の利用については、こちらをご覧ください。

このページはお役に立ちましたか?